在网络空间领域,漏洞是主导战争走向的决定性因素。 谁能优先掌握更多漏洞信息,谁对漏洞的研究程度更加深入,谁就能主导未来战争的胜负。 因此啊,漏洞作为网络空间安全学科的源头,其重要性不言而喻。 如何快速地获取「漏洞情报」, 如何基于「漏洞情报」来进行「漏洞验证」或「漏洞利用」, 如何搭建「攻防靶场」来进行「漏洞复现」, 这就是每一位网络安全人员的必备技能。

这些漏洞情报、漏洞利用代码、漏洞靶场环境到底要去哪里找呢?

首先看看网络空间中的漏洞情报,漏洞情报涉及到漏洞的公告、补丁、类型、编号等等,无论国内外,这块的监管趋势越来越严格。

关于这点,大家可以去参考一下咱们今年七月份工信部公安部网信办三部委联合发布的这个网络产品安全漏洞管理规定

这个规定,在9月1号就即将实施了。

简单来讲,就是以后漏洞的发现报告修复和发布的这些监管和实施,统一违规扣到国家权威部门。以后个人和组织是不能随意的去发布这些漏洞信息的,所以我们在搜集漏洞举报的时候呢,只要重点关注国内外几个官方的权威平台就可以了。

所以今后关注这三个漏洞平台其实就可以了

第一个就是中国信息安全测评中心所维护的CNNVD,全称是国家信息安全漏洞库

第二个,就是国家互联网应急中心所维护的CNVD全称是国家信息安全漏洞共享平台

第三个,是中国信通院维护的CSITS,全称是工信部网安威胁和漏洞共享平台

国外主要看两个

第一个就是美国知名研究机构MITRE所维护的CVE通用漏洞库。他是1999年就开始维护了,至今已经20多年了,肯定是全球漏洞标准,对于安全行业的重要性不言而喻。

第二个是美国国家技术标准研究院NIST所维护的MVD国家数据库这个NVD,全称国家漏洞数据库。

通过以上平台,就可以知道每天发生的各种各样的漏洞情报。但这远远不够,漏洞情报只是告诉你漏洞什么时候产生的,发生了什么漏洞,怎么去打补丁。对于漏洞怎么去验证和利用,就需要进入第二阶段。

这个研究过程中比较敏感,也是比较见功夫的一个阶段,为什么这么说呢?往小了说,在这个阶段呢,所研究的POC或者EXP这种代码,无非就是一些测试代码,也是大家呢,熟悉一种编程员用python之类的去写的.但是呢,往大了去讲的这些渗透利用代码,以及基于这些代码所衍生出来的黑客工具,其实就是网络空间上一个又一个的“攻击武器”

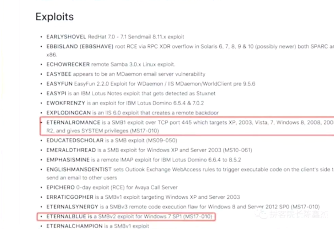

比如说2017年美国国家安全局,NSA泄露出来的“网络武器库”

其中有一段叫做“永恒之蓝”的渗透利用代码,就是基于微软系统MS17010这个漏洞研制的。

这段“永恒之蓝”有多牛呢?简单来说,在当时它能拿下Win XP、win8、win10等等全微软系统的管控权限,真正意义上的windows大杀器。

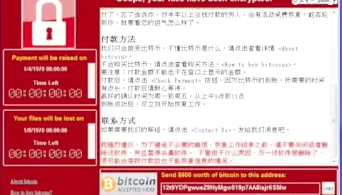

很快又有犯罪团伙,基于NSA泄露出来的“永恒之蓝”渗透代码研制出了wanna CRY勒索病毒

这个病毒一经释放就影响了全球150多个国家数十万的主机,造成的经济损失不可估量。这个事件也被称为近十年来影响最大的黑客攻击事件。

看到这里应该就能理解,为什么国家在网络空间要加紧对漏洞的管控。这就好比在现实生活中管控枪支炮弹是一个原理。

所以在学习网络安全的时候一定要懂法律法规,尤其对漏洞利用代码不要随意传播、不要在未经授权的情况下用这些代码去黑别人。

那么这些漏洞验证和漏洞代码到底去哪里找?推荐三个渠道:

第一个,网站平台类。比如国外的expioit-db,0day-today;国内的seebug、poc++

第二个,工具框架类。比如Metasploit、cobaltstrike.

第三个,泄露武器库。比如NSA网络武器库、FireEye武器库

通过以上渠道,就可以手握大量的漏洞验证和利用代码。

然后就可以进入漏洞复现阶段,也就是所谓的“打靶”

这个阶段到底要干嘛呢?简单来说,就是通过各种各样内置漏洞环境的“靶机”通过虚拟化技术来仿真构建一套自己的攻防靶场。然后用漏洞利用代码对靶场里面的靶机进行渗透利用,以此复现漏洞最大化的影响。

比如网站是不是被撸了?系统是不是被控制了?数据是不是被薅了?

这样站在攻击者的角度就可以做出更优秀的安全防御机制,做到真正的知己知彼。

那么靶机去哪里找?也有以下几个渠道:

第一个,全球最知名的Vulnhub靶机平台。这个站点汇集了各种各样优秀的靶机,而且全部封装为虚拟机格式,下载下来就可以直接“开黑”

第二个,是国内团队做的Vulhub Docker开源靶场。顾名思义就是这些漏洞环境全部封装为docker容器。相比虚拟机,这套的环境更加轻量和方便。

当然,如果你记不住这么多站点。可以记住一个就行了,极牛网。免费、干净、无广告。

很赞哦! (119)

上一篇:当黑客遇到骗子:只能一锅端

下一篇:区区网络诈骗,为什么警察管不了?