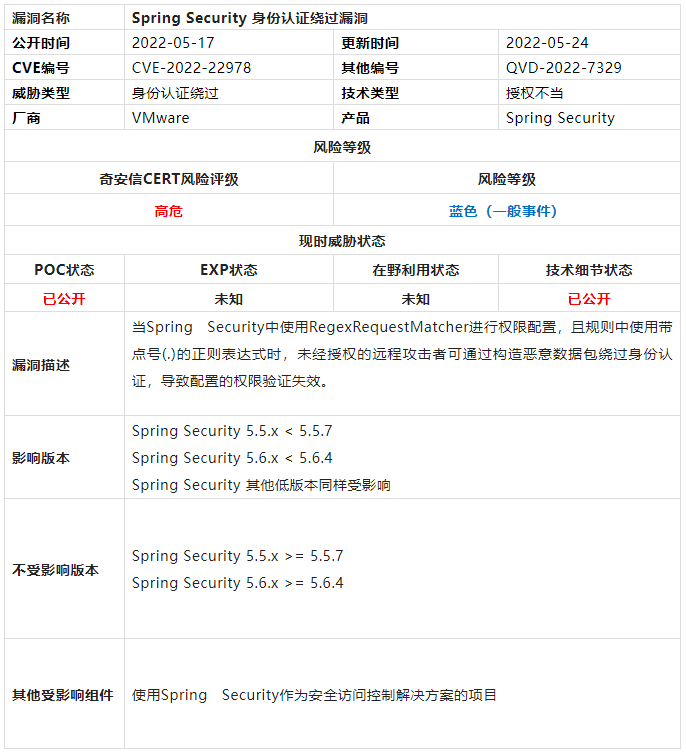

近日,奇安信CERT监测到Spring Security 身份认证绕过漏洞 (CVE-2022-22978) 细节及PoC公开。当Spring Security中使用RegexRequestMatcher进行权限配置,且规则中使用带点号的正则表达式时,未经授权的远程攻击者可通过构造恶意数据包绕过身份认证,导致配置的权限验证失效。目前,奇安信CERT已复现此漏洞,同时鉴于已有细节及PoC公开,建议客户尽快做好自查,及时更新至最新版本。

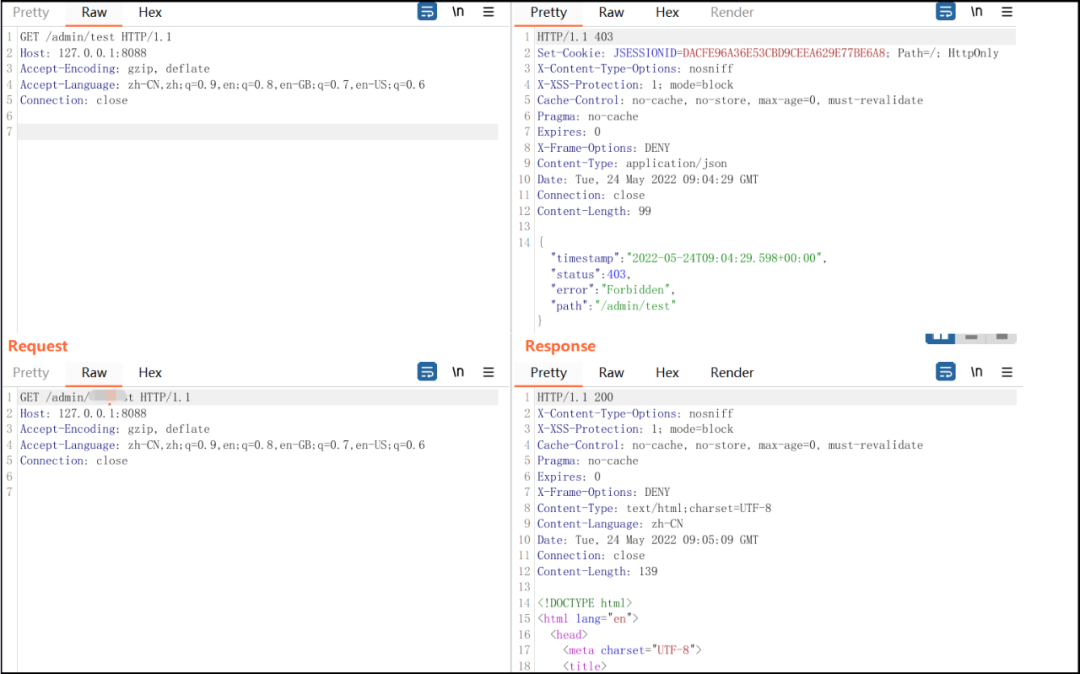

奇安信CERT已成功复现Spring Security 身份认证绕过漏洞 (CVE-2022-22978),复现截图如下:

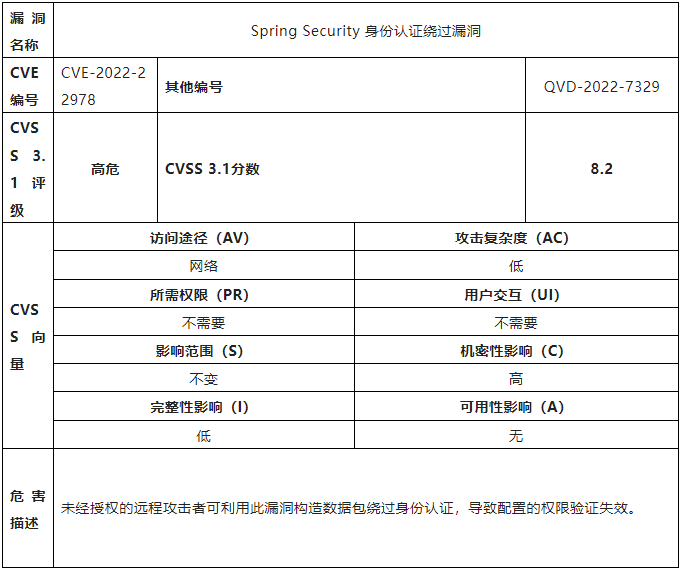

威胁评估

处置建议

目前,官方已发布可更新版本,建议用户及时更新:

Spring Security 5.5.x 升级至 5.5.7 :

https://github.com/spring-projects/spring-security/releases/tag/5.5.7

Spring Security 5.6.x 升级至 5.6.4 :

https://github.com/spring-projects/spring-security/releases/tag/5.6.4

参考资料

[1]https://tanzu.vmware.com/security/cve-2022-22978

很赞哦! (119)