早上刚来,我那个傻白甜男同事一脸尴尬的看着我们说,他的QQ号被盗了。

他的QQ大半夜的到处自动给好友或者群发送裸露照片,上面还印着网址。

一看微博,大批中枪的。

而且还上不了热搜。

26号晚十点左右,大量QQ群收到大量用户发送黄图,并且越来越多。有的用户本来还在谴责发送黄图的人。然后突然就开始一起发黄图。

有的群因为被盗号的太多,宵禁了,一小时后管理员自己也中枪了。

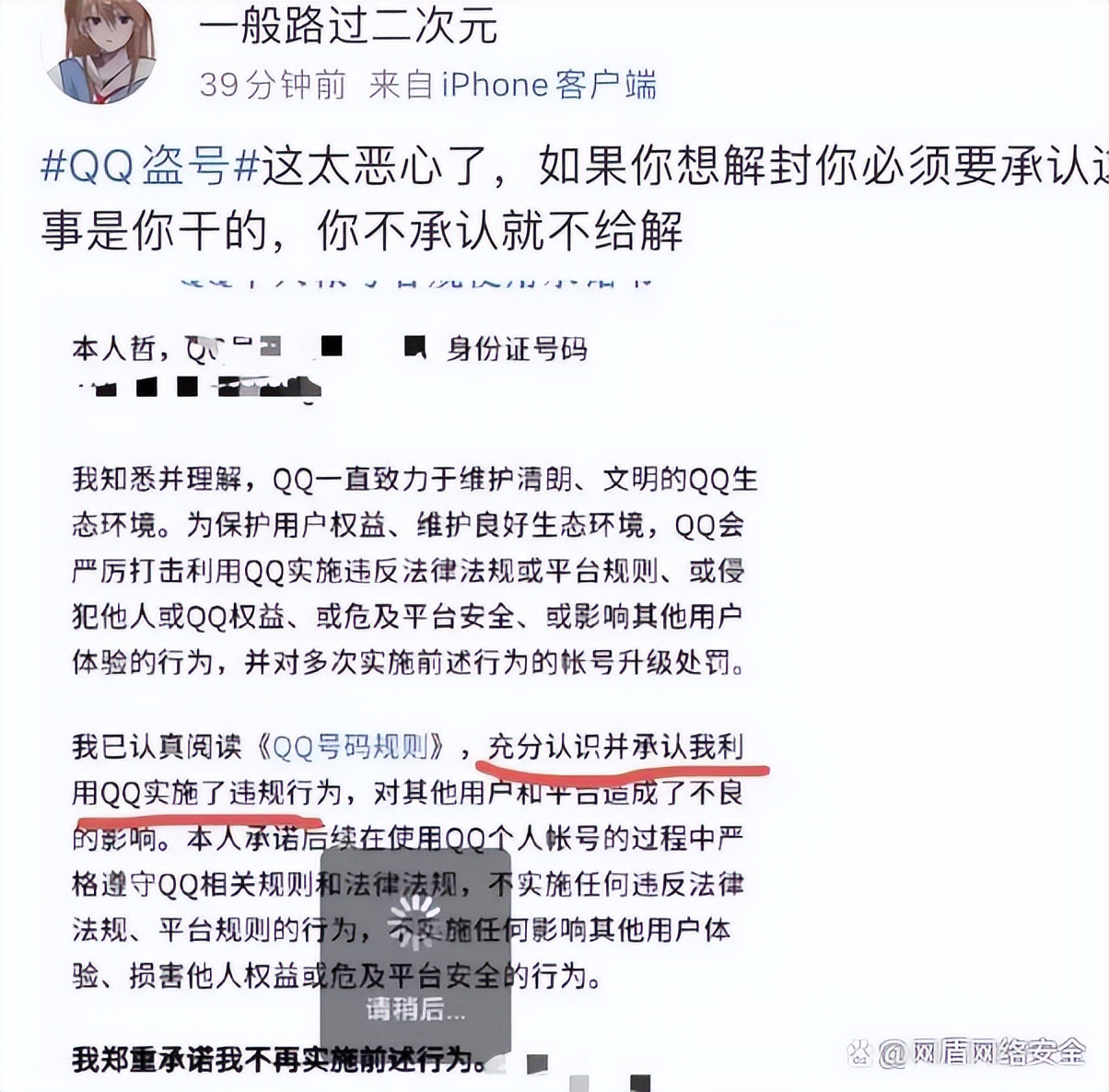

更搞笑的是,如果你去腾讯申诉,他们需要你自己签个自认违规的协议,还要上传身份证自认,否则就不解封。总之大量用户出了这种事,他们就是死活不认错。

有网友联想到是否因为学习通,因此到处询问,被盗号的特征。但身边被盗号的表示并非学习通用户。

很多网友表示,正在跟人聊天,突然后台蹦出来几条消息用自己的口吻跟朋友聊上了,自己无法发送任何消息。而且他们大多数都是在凌晨1点人们熟睡以后大批量发送涩涩的信息。

也就是说,黑客在不用登录用户QQ的情况下就可以冒充用户发送信息,而且腾讯连异地登陆都没有提示。

有的用户马上修改密码,但是修改了密码以后,又很快被挤下去。于是赶紧设备验证全开,更换更加复杂的密码才恢复使用。

原来的操作是,网址一开始是正常的网址,打开后需要扫描二维码才会盗取你的手机隐私,但是现在已经被犯罪分子升级为链接杀,只需要你打开链接就能中招。

OK ,那么根据我多年的从业经验,来分析下这次的事件。

这次发送的涉黄图片,文件是通过缓存下载到本地,只包含图片,并没有图片码。

还有很多网友认为是学习通泄露撞库,因为QQ的加密是哈希+盐(Hash+Salt),两边数据不相同哈希不能完全匹配,加密方式也不同,而且,如此高频率的神操作,作为安全开发的腾讯来说,技术手段完全应该是能识别到异常,并且进行拦截的。

另外,我的那位技术同事,他的密码都是软件随机生成的,并且他并没有用同样的密码,大小写字母+符号+数字随机乱序组成。如此大规模的盗号,撞库的可能性比较小。

还有同行认为应该是使用了某助手软件,可能该软件要求大家扫描 QQ二维码,在这个过程中用户的 cookie信息被泄露,造成对方可以控制用户QQ进行发图到群操作。于是想反向查出对方,但打开图片上显示的网站后自己也中招了。

我个人认为,可能是数据库算法和数据源出现了接口型漏洞,或者是有人点开了在图片里面的网址,于是被盗取cookie或者session值然后批量发图片。

cookie和session是用于客户端与服务端鉴权的数据,用于验证账号。QQ客户端在打开游戏链接分享链接等都会取值自动登录,如果这个被恶意网站利用,正好cookie和session含有能控制QQ账号的key(skey),就可以批量发布图片,让更多的人中招。

但无论如何,腾讯安全这次都被狠狠的打了脸。

很赞哦! (119)

下一篇:什么是云计算虚拟化安全