数据泄漏一直是企业关注的问题,敏感信息泄露可能导致声誉受损、法律处罚、知识产权损失、甚至影响员工和客户的隐私。然而很少有关于工业企业面临的威胁行为者披露其OT安全、生产、运营或技术的敏感细节的研究。

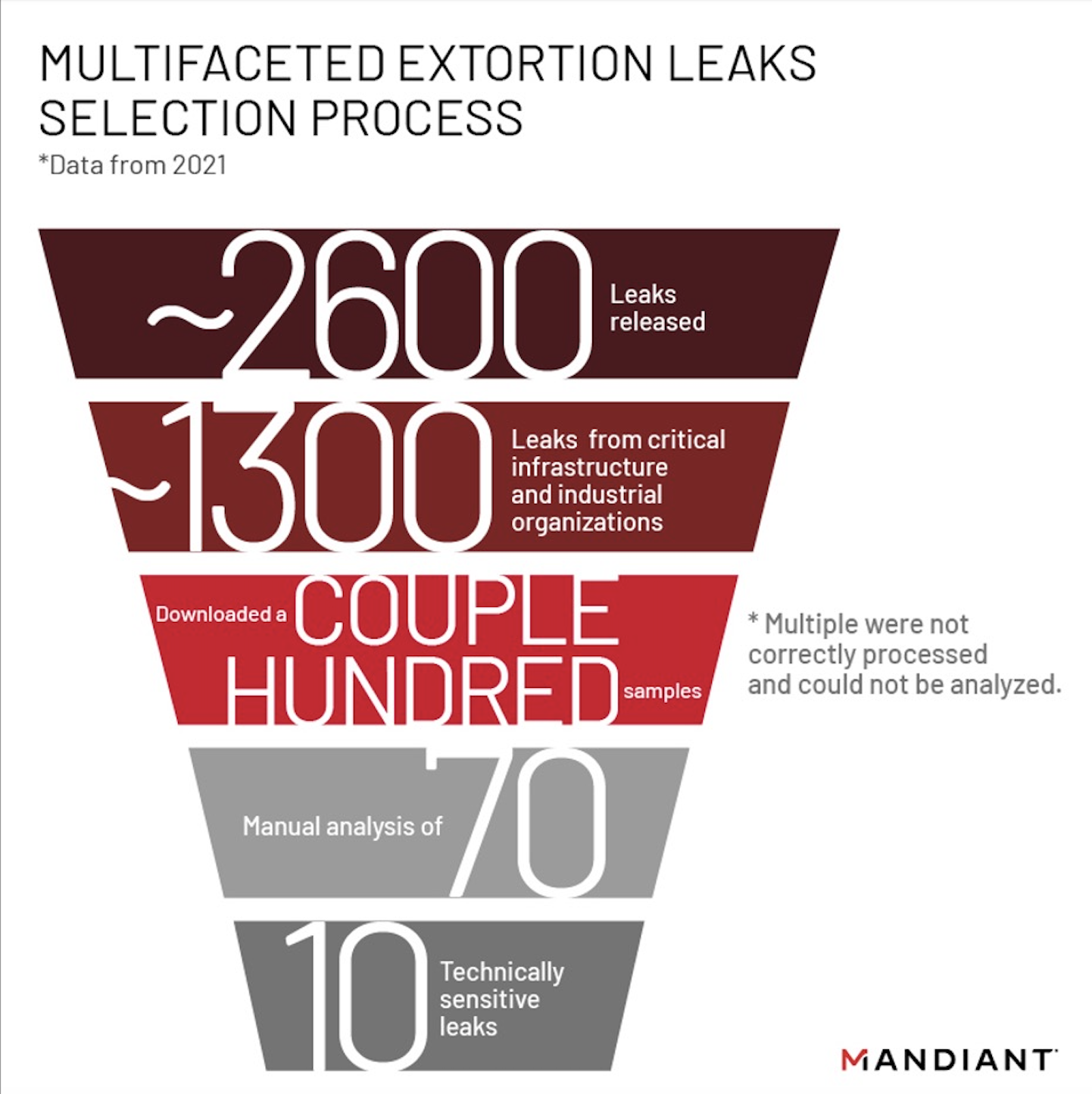

2021年,Mandiant威胁情报研究发现,勒索软件运营者试图通过在泄露网站上披露窃取的信息来勒索数千名受害者。这种趋势称之为“多方面勒索”,在短短一年内影响了关键基础设施和工业生产部门的1,300多家组织。

为了验证“多方面勒索”泄漏对OT构成的风险程度,Mandiant分析了通常利用OT系统进行生产的行业的半随机样本。利用各种技术和人力资源,研究人员下载并解析了数TB转储数据,发现了大量敏感的OT文档,包括网络和工程图、操作面板图像、第三方服务信息等。由于数据集的规模,对每个转储的分析是有限的,并且对少数转储进行更有针对性的检查可能会发现每个组织的更多文档。

根据研究分析,在勒索软件泄露网站上发布的工业组织的泄密信息中,每七个就有一个可能会泄露敏感的OT文件。访问此类数据可使威胁行为者了解工业环境、确定最佳攻击路径、并设计网络物理攻击。最重要的是,泄漏中还包括的其他有关员工、流程、项目等的数据,可为威胁行为者提供非常准确的目标文化、计划和运营状况。

主要发现

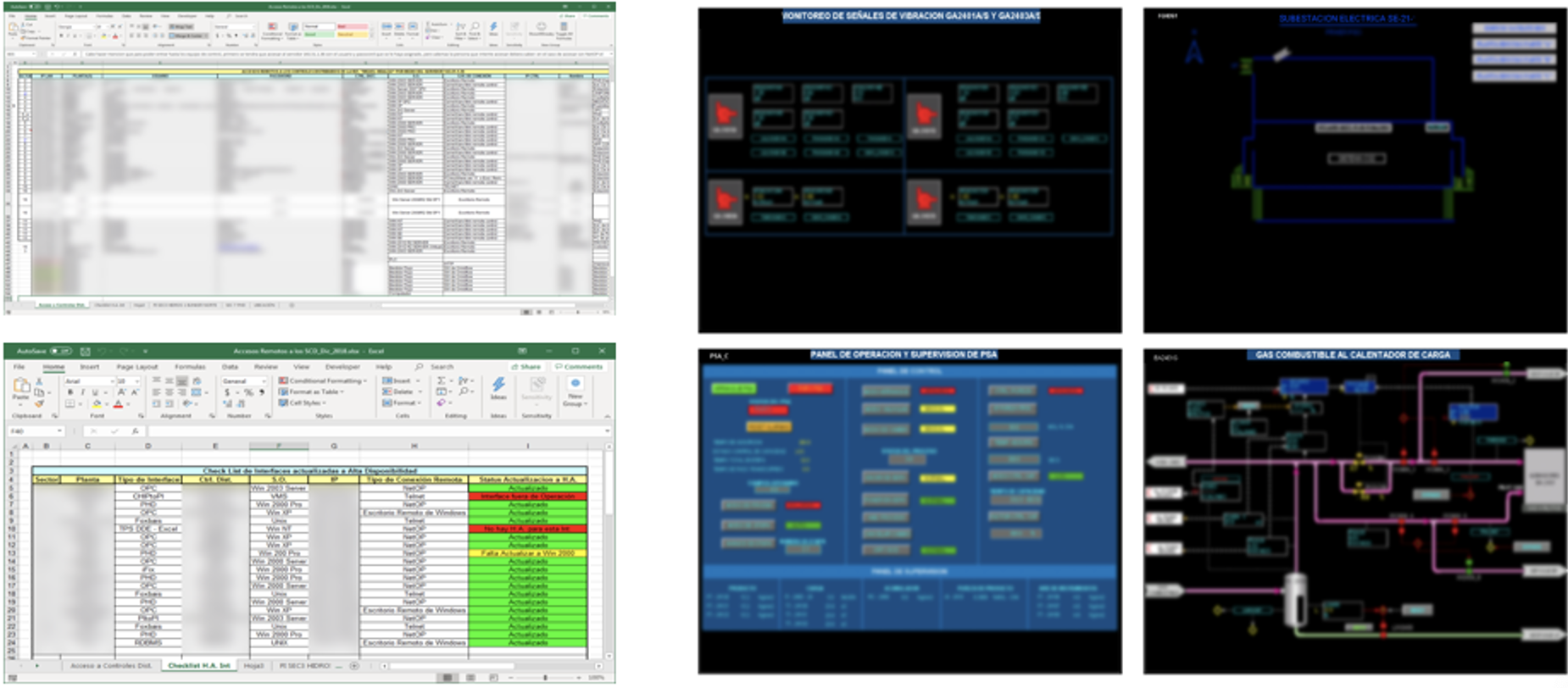

2020年初,美国工业承包商Visser泄露了其客户的技术文档,包括航空航天和工业制造企业。一年后,一个威胁行为者在地下论坛上转发了Doppelpaymer勒索软件组织从拉美一家石油和天然气组织窃取的2.3GB数据,声称其中包含OT信息。

分析了泄漏的数据发现,其中包括用户名和密码、IP地址、远程服务、资产标签、原始设备制造商(OEM)信息、操作面板、网络图等各种敏感数据。威胁行为者会在侦查期间寻找可以用来识别目标OT网络中的攻击路径的所有信息。

图1 拉丁美洲某大型石油和天然气组织遭勒索致泄漏数据

图1 拉丁美洲某大型石油和天然气组织遭勒索致泄漏数据

为了更好地理解这些数据泄露给OT资产所有者带来的风险,Mandiant构建了一个大型数据集。在几个月的时间里,网络安全分析人员和数据研究人员分析了数百个泄露和收集的样本,以找到OT文档,并确定了至少10个包含敏感OT技术数据的转储。由于许多泄漏中的数据量很大,研究团队只对转储进行了表面分析。如果有进一步的资源投入,可能会发现大量额外信息。

由于资源限制或对特定目标感兴趣,大多数威胁行为者可能会将精力集中在少数组织上。这使攻击者能够将资源集中在查找每个目标的更多信息上,这对于任何复杂的攻击都是至关重要的。

Mandiant发现了超过3,000起勒索软件运营商泄露窃取的数据,其中大约1,300起泄漏来自可能使用OT系统的工业部门的组织,如能源和水设施或制造业。通过浏览现成的文件列表或其他感兴趣的指标,例如威胁行为者的评论或目标子行业,选择并检索了数百个此类样本。

图2 勒索攻击的泄漏数量

初步分类后,研究人员使用定制和公开工具收集并手动分析了大约70个泄漏,发现七分之一的泄漏至少包含一些有用的OT信息,而其余的则包含与员工、财务、客户、法律文件等相关的数据。

勒索软件数据泄漏主要在暗网上的各种威胁行为者运营的网站上共享。尽管每个威胁者的运作方式不同,但即将泄密的信息通常会发布在黑客论坛或社交媒体上。任何可以访问Tor浏览器的人都可以访问这些站点并下载可用的转储文件。

图3 勒索软件泄露网站示例

图3 勒索软件泄露网站示例

下载单个泄漏信息非常简单,但鉴于可用数据量巨大,从不同泄漏中收集多个样本非常复杂。下载这些泄漏信息的能力取决于多种因素,例如攻击者和下载者的基础设施、数据泄露的时间、获取文件的用户数量、以及文件本身的质量。

研究人员利用手动和自动文件分析从感兴趣的样本中搜寻数据,查找了网络和流程图、机器接口、资产清单、用户名和密码、项目文件、以及第三方供应商协议等。

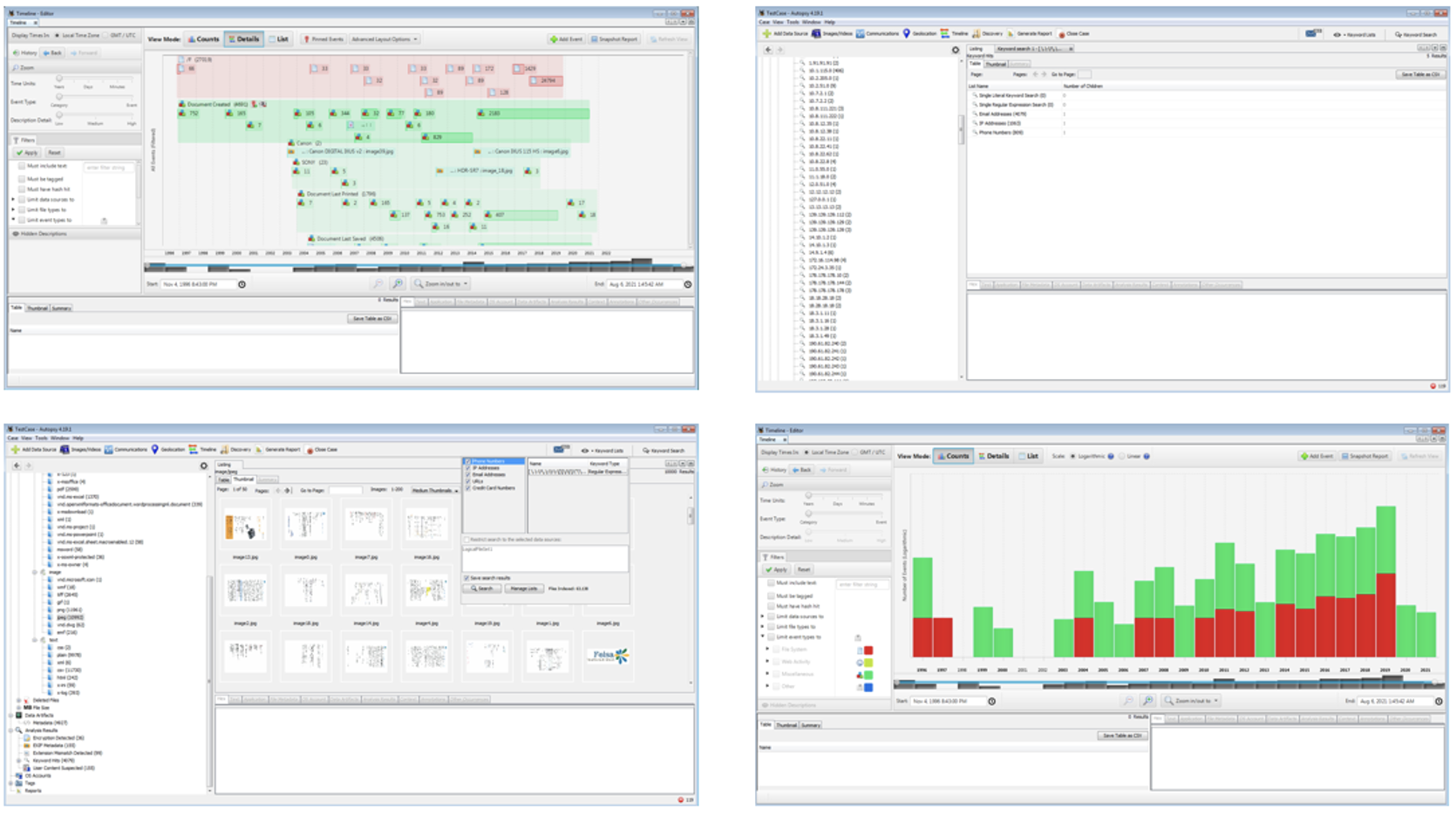

手动分析主要通过浏览文件列表来识别可能存在OT相关数据的关键字。威胁行为者有时会发布目录或文本文件列表,来传播勒索数据泄露。如果没有文件列表,则会自己创建一个。针对中小型转储使用了免费的公开取证工具Autopsy。对于较大的转储则使用定制工具或本地下载文件,通过rar或7z等默认工具构建列表。如果无法获取列表,则会手动浏览文件名。

有时,快速查看列表和关键字搜索就足以确定转储是否适合分析,但有时,文件命名约定并没有透露太多信息。此外勒索泄露包含各种语言的数据,又增加了一层复杂性。

对于中小型转储使用的是Autopsy,能够分析相对较大的文件夹。该工具可以解析文件,并提供时间戳、文件类型、关键字、其他有用数据的摘要。研究人员还能够使用正则表达式搜索关键字,以查找IP地址或用户名等数据,并快速可视化现有文件的.jpeg图像。

图4 使用Autopsy分析勒索泄漏文件

图4 使用Autopsy分析勒索泄漏文件

然而Autopsy很难分析更大的转储,解析只有几GB的转储文件就需要好几个小时,但是泄露的数据是TB级别的,因此必须构建定制工具来可视化和分析大量数据。即使使用定制工具,仍然需要大量存储能力和人力投资来处理数据。

在如此大量的文件中找到敏感的OT文档并不容易。此次调查结果包括来自不同部门和地区的组织的数据。

表1 调查结果示例

受害者 | 泄漏内容 |

工业和客运列车制造商 | OEM的密码管理凭证、欧洲有轨电车的控制架构和通信通道要求、Siemens TIA Portal PLC项目文件的备份等。 |

两个石油和天然气组织 | 深入的网络和流程文档,包括图表、HMI、电子表格等。 |

控制系统集成商 | 客户项目的工程文档(一些文件受密码保护)。 |

水力发电厂 | 大多数数据与财务和会计相关,确定了来自IT、工厂维护和运营员工的姓名、电子邮件、用户权限和一些密码。 |

卫星车辆跟踪服务商 | 用于通过全球定位系统(GPS)跟踪车队的专有平台的产品图表、可视化和源代码。 |

可再生能源生产商 | 受害者与客户之间的法律协议,规定了可再生能源基础设施的维护和供应条件。合同规定,服务提供商可以通过公共互联网IP地址完全访问第三方的SCADA系统。 |

勒索软件泄露的敏感OT和网络文档可供任何人下载,包括安全研究人员、行业竞争对手或威胁行为者。最令人担忧的是资源充足的威胁行为者,他们有能力系统地寻找数据,以了解特定目标。

从历史上看,间谍活动曾帮助国家资助的组织获取有关工业组织运作的详细信息。这些侦察数据支持了真实网络物理攻击的不同阶段,例如2015年和2016年的乌克兰停电和TRITON事件。

来自勒索泄露的数据可能会为老练的威胁者提供有关目标的信息,同时减少对防御者的暴露和运营成本。威胁者还可以根据有关受害者基础设施、资产、安全漏洞和流程的现成敏感数据来选择目标。利用更高水平的网络物理侦察数据的攻击可能会产生更显著和更精确的影响。

资源和能力有限的威胁者对大型勒索泄露数据的可见性可能会更有限。但是他们仍然可以探索转储,以了解组织、满足好奇心、或转发内容。

根据研究分析,在勒索软件泄露网站上发布的工业组织的泄密信息中,每七个就有一个可能会泄露敏感的OT文档。访问此类数据可以使威胁者了解工业环境、确定最佳攻击路径、并设计网络物理攻击。最重要的是,泄漏中还包括的其他有关员工、流程、项目等的数据,可为威胁行为者提供非常准确的目标文化、计划和运营状况。

即使暴露的OT数据相对较旧,网络物理系统的典型寿命也从20年到30年不等,这导致泄漏与侦察工作相关的时间比IT基础设施上的暴露信息要长得多。为了预防和减轻暴露的OT数据带来的风险,建议应用以下缓解措施:

参考资源:

【1】https://www.mandiant.com/resources/ransomware-extortion-ot-docs

很赞哦! (119)