安全通告

近日,奇安信CERT监测到Microsoft Office代码执行漏洞的在野利用、PoC、技术细节。攻击者可通过恶意Office文件中远程模板功能从服务器获取恶意HTML文件,通过 'ms-msdt' URI来执行恶意PowerShell代码。值得注意的是,该漏洞在宏被禁用的情况下,仍能通过MSDT(Microsoft Support Diagnostics Tool)功能执行代码,当恶意文件保存为RTF格式时,甚至无需打开文件,通过资源管理器中的预览选项卡即可在目标机器上执行任意代码。

目前,奇安信CERT已监测到此漏洞的在野利用、PoC及利用细节,鉴于该漏洞目前处于在野利用状态,建议用户尽快采取缓解措施避免受此漏洞影响。

漏洞名称 Microsoft Office代码执行漏洞 公开时间 2022-05-30 更新时间 2022-05-30 CVE编号 暂无 其他编号 QVD-2022-7976 威胁类型 命令执行 技术类型 安全特性绕过 厂商 Microsoft 产品 Office 风险等级 奇安信CERT风险评级 风险等级 高危 蓝色(一般事件) 现时威胁状态 POC状态 EXP状态 在野利用状态 技术细节状态 已公开 未知 已发现 已公开 漏洞描述 攻击者可通过恶意Office文件中远程模板功能从服务器获取恶意HTML文件,通过 'ms-msdt' URI来执行恶意PowerShell代码。值得注意的是,该漏洞在宏被禁用的情况下,仍能通过MSDT(Microsoft Support Diagnostics Tool)功能执行代码,当恶意文件保存为RTF格式时,甚至无需打开文件,通过资源管理器中的预览选项卡即可在目标机器上执行任意代码。 影响版本 Microsoft Office 2016 Microsoft Office 2021 Microsoft Office其他版本正在排查中 不受影响版本 暂无 其他受影响组件 暂无 |

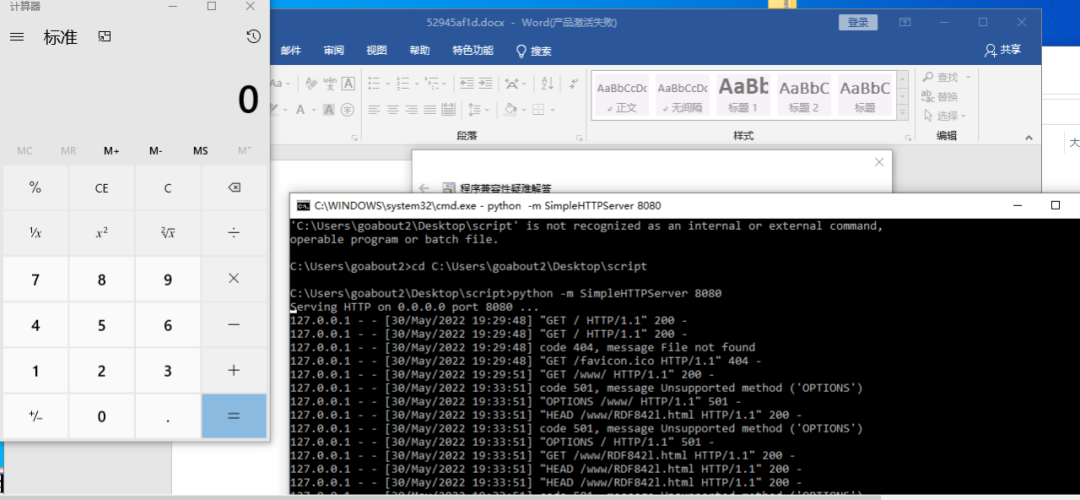

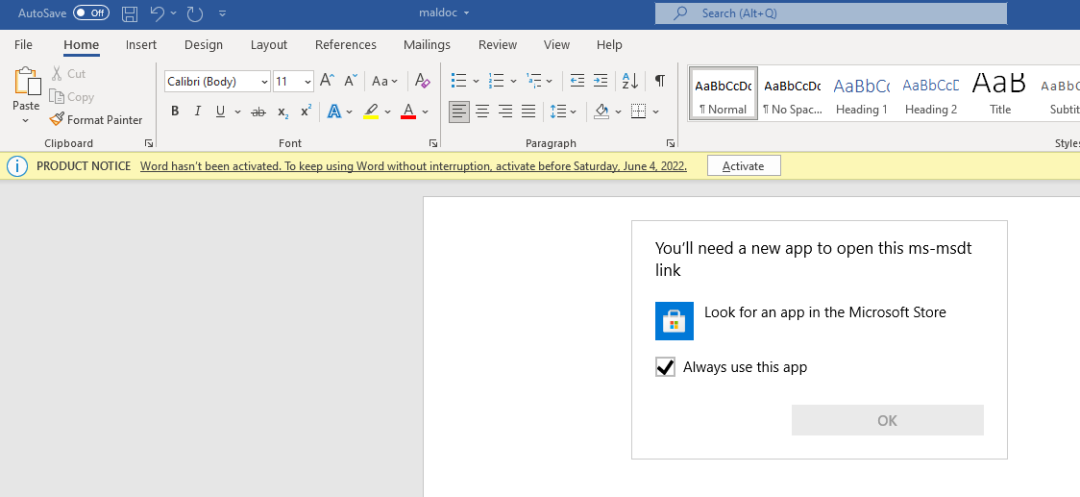

奇安信红雨滴团队已成功复现Microsoft Office代码执行漏洞,复现截图如下:

漏洞信息

奇安信 CERT风险评级为:高危

风险等级:蓝色(一般事件)

威胁评估

漏洞名称 Microsoft Office代码执行漏洞 CVE编号 暂无 其他编号 QVD-2022-7976 CVSS 3.1评级 高危 CVSS 3.1分数 8.8 CVSS向量 访问途径(AV) 攻击复杂度(AC) 网络 低 所需权限(PR) 用户交互(UI) 不需要 需要 影响范围(S) 机密性影响(C) 不变 高 完整性影响(I) 可用性影响(A) 高 高 危害描述 攻击者可通过恶意Office文件中远程模板功能从服务器获取恶意HTML文件,通过 'ms-msdt' URI来执行恶意PowerShell代码。 |

处置建议

鉴于该漏洞官方暂无补丁,用户可通过执行以下缓解方案避免受该漏洞影响:

1.警惕下载来路不明的文档,同时关闭预览窗格。

2.如果在您的环境中使用Microsoft Defender的 Attack Surface Reduction(ASR)规则,则在Block模式下激活“阻止所有Office应用程序创建子进程”规则。若您还没有使用ASR规则,可先在Audit模式下运行规则,并监视其结果,以确保不会对用户造成不利影响;

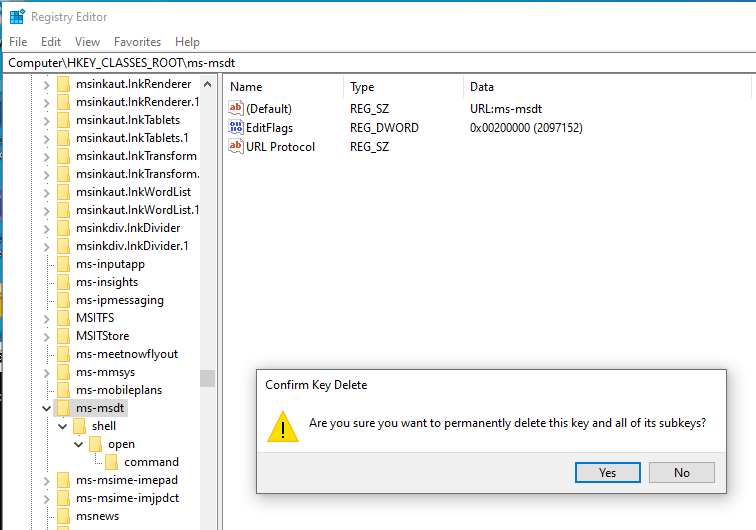

3.移除ms-msdt的文件类型关联,在windows注册表找到HKCR:\ms-msdt并删除该条目。当恶意文档被打开时,Office将无法调用ms-msdt,从而阻止恶意软件运行。注意在使用此缓解方案之前,请确保对注册表设置进行备份。

参考资料

[1]https://thehackernews.com/2022/05/watch-out-researchers-spot-new.html

[2]https://www.huntress.com/blog/microsoft-office-remote-code-execution-follina-msdt-bug

时间线

2022年5月30日,奇安信CERT发布安全风险通告。

很赞哦! (119)